Assadakah News - In possesso di informazioni di alto livello, Israele ha ucciso il segretario generale di Hezbollah Hassan Nasrallah, il leader militare di Gaza, Mohammed Deif, e il comandante in capo delle forze speciali iraniane a Damasco in un attacco di precisione. Hanno ucciso il presidente di Hamas Ismail Haniyeh e decine di comandanti libanesi e di Gaza a Teheran, utilizzando l'intelligence in tempo reale.

Il numero di politici e leader militari individuati o uccisi sulla base di "informazioni in tempo reale", considerati i principali nemici di Israele nella regione, supera ormai il centinaio. Di questi, manca quasi solo il comandante in capo a Gaza, Yahya Sinwar, ed è questa precisione che ha costretto il massimo leader religioso iraniano a nascondersi.

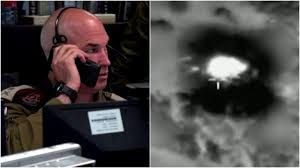

L'intelligence militare israeliana ha combinato l'uso di una moltitudine di agenti di terra con strumenti di tracciamento digitale per rendere le incursioni sempre più precise. Si tratta di una macchina pionieristica che ha reso possibile la marcatura automatica degli obiettivi. In soli quattro giorni dono stati localizzati centinaia di obiettivi, passando da un'unità di allarme e di preallarme a un attaccante quotidiano. Sono rari i rapporti approfonditi sui sistemi di difesa e di intelligence israeliani, che ora sono alla pari con quelli di Stati Uniti, Russia e Cina. La segretezza deriva da una reale preoccupazione di rivelare informazioni al nemico e di minacciare la superiorità dell'intelligence israeliana rispetto ai suoi rivali. Allo stesso tempo, sollevare il sipario è talvolta necessario per segnalare al nemico che non è assolutamente al sicuro. La ricognizione non è ovviamente finalizzata solo all'eliminazione dei leader nemici, ma anche al sequestro di siti, depositi, basi e armi in Libano e a Gaza. Il sistema di intelligence ha anche svolto un ruolo chiave nel successo delle operazioni per gli ostaggi a Gaza.

La Sezione 8200 ha portato cambiamenti drammatici negli ultimi tempi rispetto alle pratiche dei decenni precedenti. Dopo il 1948, i nemici di Israele erano Stati ed eserciti regolari (Egitto, Siria, Giordania, Iraq), quindi il compito principale era più che altro quello di avvisare e mettere in guardia, e non sempre con successo. Un esempio tragico è stata la guerra dello Yom Kippur del 1973, che ha trovato Israele totalmente impreparato, sebbene si sia conclusa con una vittoria militare.

Da un'unità passiva che ha agito sulla base delle lezioni dello Yom Kippur, a nuove circostanze che richiedono un ritmo completamente diverso da parte dell'intelligence, che è diventata non solo un fornitore ma un partner operativo alla pari delle forze armate.

In passato si operava con strumenti "antiquati", come intercettare le conversazioni telefoniche tra il presidente egiziano Nasser e il re giordano Hussein, mentre ora forniscono all'IDF dati che generano azioni dirette. Le informazioni importanti rimangono segrete in tutto il mondo, ma la loro estrazione sta diventando sempre più sofisticata.

Per quanto possibile, è necessario stare lontani dai media digitali e destreggiarsi tra l'infinito rumore e le informazioni importanti per separare la spazzatura dai semi veramente preziosi.

E poi la enorme quantità di dati da gestire, che arrivano ogni giorno da molte fonti (computer, telefoni cellulari, corrispondenza, applicazioni, ascolto di musica, ecc.), e richiedono una decodifica e, soprattutto, la capacità di stabilire un ordine di priorità tra le cose importanti e quelle non importanti.

Nel mondo c'è la tecnologia per sfruttare le masse di dati, e ogni organizzazione di intelligence deve costruire il proprio “kit di strumenti" Il compito è più che altro di orientamento e selezione. Non c'è obiettivo che non sia vulnerabile con la giusta energia. In questo mondo nascosto, l'attaccante ha un enorme vantaggio, perché il difensore spesso vede una distanza infinita tra sé e l'attaccante, mentre questo deve solo trovare la pecora debole nel gregge e penetrare il sistema attraverso di essa.

Se un particolare obiettivo è abbastanza importante e prezioso, localizzarlo e distruggerlo diventa fattibile, ma questo deve essere preceduto da anni di raccolta di autodati su scala massiccia. I social media e i motori di ricerca non sono adatti a questo scopo, anche se i film di spionaggio lo suggeriscono.

Si tratta di una folle gara di apprendimento, perché il nemico non è affatto idiota. È molto intelligente, si sta evolvendo e sta imparando, ed è anche molto audace. Vede le cose, fa domande e vuole capire esattamente come siamo arrivati a un determinato obiettivo e come lo abbiamo colpito. È una sfida costante. Il nemico ha anche un arsenale sofisticato, quindi a Gaza, per esempio, uno dei compiti principali dell'esercito israeliano è stato quello di catturare i server e i depositi di dati di Hamas. I servizi di sicurezza israeliani hanno anche preso di mira gli specialisti informatici del gruppo terroristico per estrarre ulteriori dati di sistema, come password, codici o reti di contatti dei tecnici.

L'avversario ha a lungo ignorato le capacità e gli sforzi di apprendimento di Israele fino al 2010, quando un programma maligno chiamato Stuxnet si è infiltrato nei computer dell'impianto nucleare iraniano di Natanz, distruggendo le centrifughe per l'arricchimento dell'uranio. L'Iran ha quindi dovuto riavviare il suo programma nucleare quasi da zero e, per la prima volta nella sua storia, è stato costretto a negoziare con l'Occidente nell'ambito dell'accordo Jcpoa, che è stato denunciato dal presidente Donald Trump nel 2018 e da allora non è stato più rilanciato.

Da allora, ci sono stati diversi sabotaggi riusciti contro Natanz e altri impianti nucleari. In questi casi, l'Iran ha capito che le capacità di Israele sono molto più ampie del semplice utilizzo di agenti pagati per il lavoro sul campo.

Il mondo stesso è uscito dall'era della "cyber-rivolta" di Assange e Snowden. Ora tutti sono al corrente di tutto, quindi gli 8200 devono continuare a evolversi.

Fortunatamente per Israele, il settore tecnologico si sta muovendo verso più piattaforme e più connessioni, il che offre all'8200 nuove potenziali superfici di attacco. Il sistema deve fare tutto ciò senza alcun contatto con le aziende private che sono state create per attaccare e raccogliere dati. In questo modo si impedisce a forze esterne di ottenere informazioni sul funzionamento del sistema.

Tutte le operazioni dell'8200 sono approvate ai più alti livelli dell'Idf e del governo. Di solito, vengono stabiliti dei compiti per i quali devono essere raccolte informazioni rilevanti per l'attacco.

Un esempio è l'identificazione delle fosse di lancio dei missili. Ciò richiede il rilevamento dei danni al terreno con largo anticipo. Qualcuno da qualche parte sta scavando, spostando la terra, magari coprendo la fossa per nasconderne la funzione e poi abbandonandola. La fossa è in attesa di essere utilizzata, ma la sua esistenza può essere rilevata.

Per farlo, viene utilizzato un algoritmo "super-pesante", basato su dati visivi provenienti da una varietà di dispositivi, dai satelliti alle scansioni a infrarossi alle osservazioni personali. Il sistema individua la perturbazione del suolo, localizza il telo di tessuto, che non dovrebbe essere diverso da qualsiasi stendibiancheria di Gaza, ripercorre i giorni di scavo e infine mette insieme un quadro solido di dove si trova e del suo stato attuale. Da quel momento in poi, spetta all'esercito ordinare un attacco al momento giusto.

Y ritiene che non siamo alla fine della rivoluzione informatica, ma nel mezzo, e che il futuro sia quasi imprevedibile. Nonostante i rapidi progressi, molte domande rimangono senza risposta. Alcune domande di intelligence sono molto difficili e quasi impossibili da formulare, ed è impossibile dire quanto sia vicina la soluzione. Parte del motivo è che l'altra parte è molto consapevole della minaccia, sta imparando, si sta evolvendo e molto spesso sta elaborando modi per difendersi, il che sprona gli 8200 a ulteriori sforzi.

Comments